freeseaboy 님의 멋있어 지려 노력하는 블로그

리눅스 탐방(5) 시스템 보안 정책 기타등등 본문

자 오늘 주말 마지막이죠? 1교시 리눅스 입니다...

오늘은 보안에 대해 기초 알아보겠습니다...

재밌게 봐주면 좋고 그냥 봐주십사 ㅋ

자 바로 ㄱㄱ

스크립밑~!

!!!긴급!!!

알수없는 이유로 동영상이 차단되어 우회 대피소

N기업 블로그로 링크 걸어 두었습니다.

https://blog.naver.com/iwseo7114/223654529727

리눅스 탐방(5) 시스템 보안 정책 기타등등

자 오늘 주말 마지막이죠? 1교시 리눅스 입니다... 오늘은 보안에 대해 기초 알아보겠습니다... 재밌게 봐...

blog.naver.com

################################################################

자 안녕하세요 오늘 첫 1교시 리눅스 시간입니다..

바로 진행할게요 일단 오늘 배울 내용은

노래듣고 시작ㅋ

Let's party to lunch kkk

시스템 보안 관리

- 사용자 접근 관리

- 물리적 접근관리 PASS

- 일반 사용자 접근 관리 PASS

- 네트워크 접근 관리 PASS

- 슈퍼 유저 접근 관리 PASS

- 사용자 인증 관리

- 패스워드 관리 PASS

- 쉐도우 패스워드 사용 PASS

- PAM 관리 PASS

- SELinux PASS

- 서비스 관리 PASS

- 시스템 서비스 관리 PASS

- xinetd 서비스 관리 PASS

오늘 할 분량 꽤 많죠?ㅠ

자 바로 시작합니다..

1.사용자 접근 관리

사용자의 권한으로 발생하는 피해를 막기위해 사용자 접근 환경을 설정하는...

보완대책 ->

각 계정에 꼭 필요한 권한만 부여 및 위험성 있는 커맨드 사용 금지

2.물리적 접근 관리

이거는 말그대로 물리적 서버나 컴퓨터나 기타 하드웨어 장비에 직접 악의적인 사용자가

접근 하여 케이블 제거 및 전원버튼 강제 누름 뭐 이런식으로 컴퓨터에 해를 입히는것을

방지하기 위한 방어 대책 같은그런거죠?

보완대책 ->

인가된 사용자만 서버실 입장

서버내부 랙가이드 같은걸로 덮게 사용

서버실 내 상주 경비원 배치

CCTV 설치 및 실시간 모니터링

만약에 누군가 물리적으로 접근해서 서버나 스위치나 라우터나 보안장비나 등등

소프트웨어에 물리적 연결을 하고 접속을 하게 되면 2차적 문제가 발생하겠죠?

그러다보니 여기서 1차적 말고 2차적으로도 추가적인 보안 설정이 필요하고 그내용이 아래에 있다

1.BIOS접근제한

재부팅하면 기본적으로 Del F2 등등 특수키를 이용하면 자체 롬에 박혀있는

BIOS에 접근이 가능합니다 그래서 기본적으로 접근 가능한 BIOS에 패스워드를

추가하여 혹시라도 2차적 공격이 발생시 더이상 추가 피해를 막기 위해 필요함.

2.부트로더의 접근 제한

보통 재부팅을 하게되면 서버 물리적 장비는 바이오스를 실행후 그다음

부트로더를 통해서 OS를 찾아 실행시키는데 리눅스의 경우 리눅스 자체

ROOT패스워드는 grub즉 부트로더에서 변경이 가능하기에 이부분도 보안적으로

패스워드를 부여하여 설정변경을 못하게 해야한다.

->grub2-setpassword 로 부트로더 접근 패스워드를 변경할수있다

확인 /boot/grub2/user.cfg 에 저장된다

네트워크 접근 관리

- tcp래퍼

- 아이피테이블스

기본 위놈들은 L3에서 노는얘들

래퍼는 앱에서 제어

테이블스는 커널에서 제어

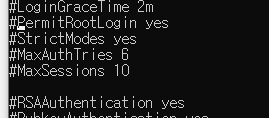

슈퍼 유저 접근 관리

- telnet 이나 sshd에서 root접근 같은거를 막는다고 합니다.

사용자 인증 관리

- 패스워드 = 패스워드를 만들때 복잡성을 주고 특수문자 대소문자 숫자 등등을 조합하자

또한 주기적으로 변경하고 추측성있는 패스워드는 아주좋다는 개뿔 절대 금물이다.

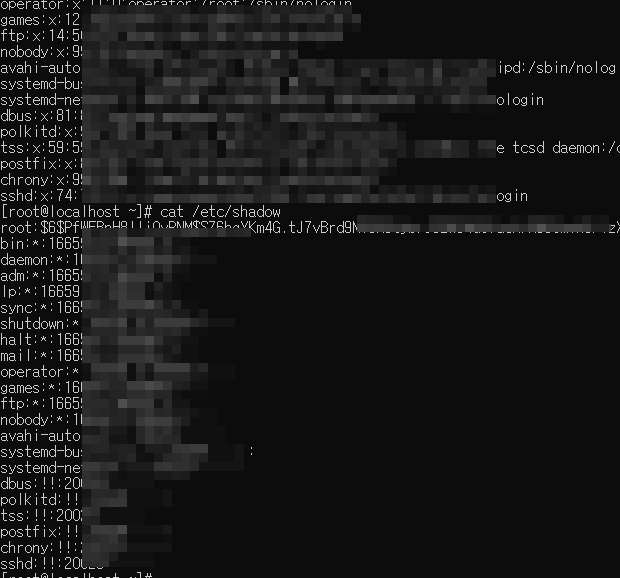

- 쉐도우 패스워드

/etc/passwd 파일은 누구나 보기가능....그래서 취약

/etc/shadow 파일 소유자 즉 (root)만 접근가능 보안에 아주좋음

- PAM

상세히 다른 챕터에서 알려준데요 ㅠㅠ

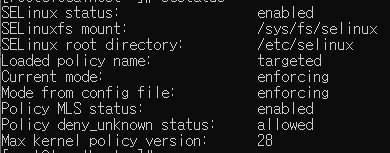

- SELinux

커널에 모듈 곁드리로 들어간 NSA에서 만든 보안 모듈이랍니다.

천재들이 만들어서 그런지 일반인이 쓰기에는 무리가 있다.ㅋ

등등 있다...

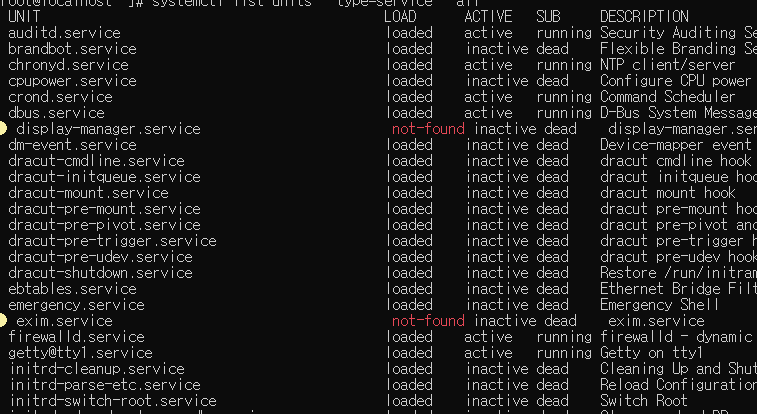

시스템 서비스 관리

위내용중에서 불피요한거는 제거혹은 비활성 시켜야된다고 한다..불필요한게

어느날 취약점으로 전이될수 있기때문에

chckconfig or netsysv 로 서비스를 관리할수 있다

chkconfig --list 모든 서비스 보기

chkconfig --del 서비스 삭제

chkconfig --add 서비스 추가

등등있다..

xinetd 서비스 관리

요거는 서비스에 상관없이 서비스를 하는 데몬이 요청이 있을때만 동작하는 데몬이래요..

즉 예를들어 특정 포트에 요청이 있으면 그거에대한 해당데몬을 다시 호출해줘서 바인딩해주는 역할

맞죠?

자오늘 이렇게 알아봤어요 할만했죠?ㅋ

무튼 보안에 대해서 우리는 항상 긴장하면 안되요

긴장을 하지마세요 ㅋㅋㅋㅋㅋㅋ는 뻥이고

확실하게 보안 정책 수립을 명확히 합시다 머릿속에 접수시키세요..

자 그럼 오늘 1교시 이렇게 미디움하게 진행했고 마치겠습니다.

다음도 아마 비슷한 보안 관련 내용을 할거같아요

수고링~

################################################################

'컴퓨터 & 서버 > 리눅스' 카테고리의 다른 글

| 리눅스 탐방(5) 시스템 보안 정책 기타등등 1-1 (2) | 2024.11.14 |

|---|---|

| 도커(6) 도커 밥주기~ (4) | 2024.11.11 |

| 도커(5) 도커 집 금고 하이스트 하기~! (4) | 2024.11.10 |

| 리눅스 탐방(4) 시스템 로그 및 스케줄 (2) | 2024.11.08 |

| 도커(4) 도커 집에 놀러 가기. (1) | 2024.11.06 |